Microsoft Azure Days

Je me suis rendu le 24 avril 2018 à une journée organisée au siège de Microsoft France pour en savoir plus sur le service Azure. Cette journée organisée dans le cadre des Azure Days permet à Microsoft de faire connaitre son service de Cloud public. Je vous propose un petit retour, non pas sur la journée complète mais sur la matinée !

Au programme :

- Présentation du portail Azure et Démo

- Azure Compute & Storage

- Démo : stockage Blob

- Démo : déploiement et configuration automatisés d’une VM Linux

- Networking & Sécurité

- Démo : Azure security center

Je connaissais déjà la plateforme et j'ai déjà pris un peu de temps pour la tester ! Une nouvelle présentation permet d'avoir plus d'information sur l'avancée du déploiement des datacenter Microsoft en France et d'avoir un retour sur quelques chiffres !

Oui vous avez bien lu, +50 Po de volumétrie de données par semaines sur la plateforme Azure !

A noter que le Cloud de Microsoft repose maintenant sur 50 régions à travers le monde !

Et que Microsoft opère son propre réseau de fibres optiques non mutualisé avec les autres services. Des liens dédiées à Azure donc. Le réseau F.O. géré pour Azurez permettrait de faire 4x la distance Terre-Lune !

Chaque région accueil plusieurs datacenter, ce qui permet d'avoir une relativement bonne résilience. Je ne peux que vous conseiller de, malgré tout, ne pas vous reposer sur un seul et unique fournisseur de Cloud. Aussi bon soient-ils, il convient d'avoir une approche multi-cloud pour minimiser les downtimes !

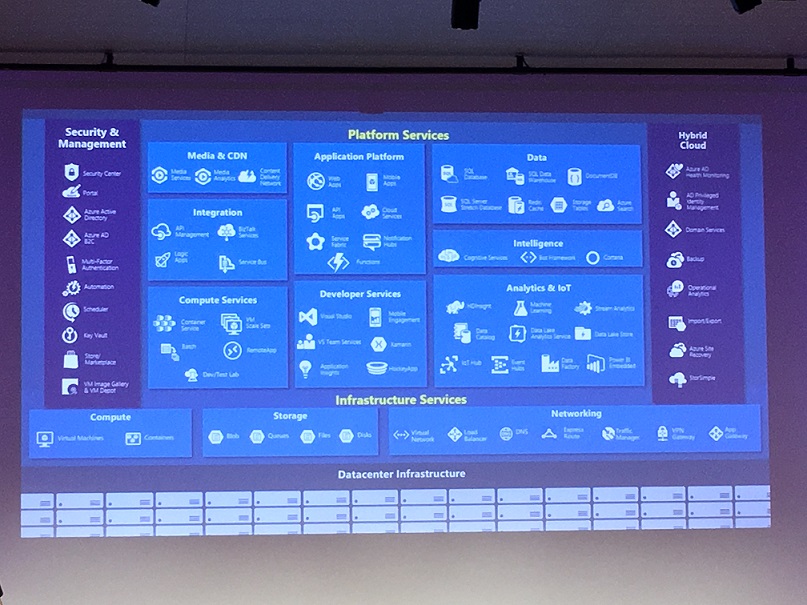

Voici comment fonctionne le Cloud publique de Microsoft :

Des infrastructures hébergeant des services d'infrastructures avec de la sécurité, de la gestion ainsi que de l'hybridation mais aussi des plateformes à la demande !

Microsoft nous a fait un petit focus sur ce que l'on peut trouver sur la région France. La politique orienté SLA de Microsoft permet de tester la bonne marche des services dans une nouvelle région sans frais avant qu'ils ne basculent en production définitive. A noter qu'il peut arriver qu'un service soit décommissionner au sein d'une région. A ce moment, Microsoft annonce 1 an de délai de prévenance. Ce qui permet d'avoir le temps d'opérer une migration complète.

Compute & Storage

Question compute, lorsque l'on ouvre le portail Azure, c'est plutôt simple. On retrouve le noms des distributions, applications ou systèmes d'exploitation pour les machines virtuelles dont on pourrait avoir besoin :

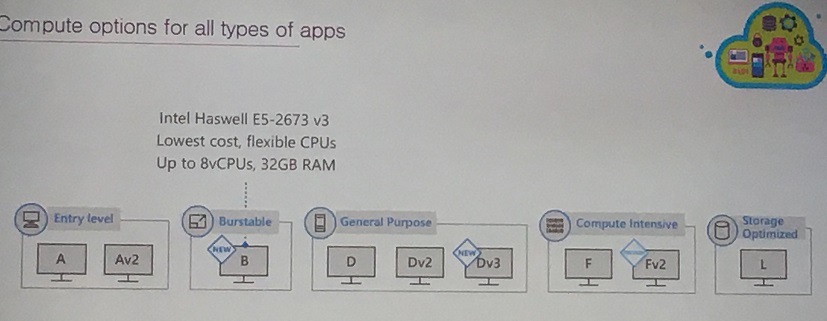

Par contre, lors du dimensionnement, tout se gâte, avec des nomenclatures spécifiques aussi imbuvables que celles que l'on retrouve chez Amazon Web Services ou GCP...

Cette présentation aura au moins eu l'avantage de permettre de s'y retrouver, car oui, il y a une certaines logique derrière ;)

Les machines virtuelles sont identifiées par des lettres, elles reprennent le type de services offerts ou les capacités des VM :

- A comme Entry level, c'est le modèle d'entrée de gamme avec le moins de ressources CPU/RAM...

- B comme Burstable, pour le coup, la lettre correspond !! Il s'agit à mon sens du type le plus pratique de machines virtuelles. Les ressources notamment CPU y sont flexibles. Moins on consomme, moins on provisionne et de fait, moins on paye ! Le surplus de crédit permet de gérer des pics de consommation de fait sans frais !

- D comme general purpose avec notamment le modèle dv3 qui propose 64vCPU !

- F comme compute intensive dédié au calculs intensifs

- L comme storage optimized ces VM sont capables de gérer plusieurs To d'espace disque

- G, E, M comme memory optimized ces VM sont livrées avec une quantité de ram très conséquentes, parfait pour les BDD in-memory

- NC, NV, ND pour graphic intensive, enfin, le N est pour Nvidia qui fournit les GPU. A noter qu'il n'est pas encore possible d'avoir accès à des vGPU pour mutualiser les monstres de calculs graphiques fournis par Nvidia

- H pour high performance computing. Ici les VM passent un niveau en terme de performance de calculs. Bien au dela de la gamme F !

- SAP-HANA pour du compute dédié aux workloads SAP avec du matériel spécifique (jusqu'à 20To de RAM)

Au final, une offre complète.

Après le compute, on passe au storage ! Le stockage est surement le premier service cloud utilisé. Microsoft propose donc une offre standard avec du stockage bloc, objet (BLOB), de la base de données et, petite particularité, du SMB3.

Le premier type de stockage permet d'attacher des disques à une VM. Deux types d'approches :

- Standard : ou l'on va choisir le type de disques à la conception et ne plus y toucher

- Managed : ou il va être possible de modifier le type de disques à la volée (HDD vers SSD par exemple) en fonction des besoins.

Le stockage BLOB est la aussi standard, nous avons eu droit à une petite démo avec l'exemple de l'hébergement d'un site web statique. A noter qu'un accent à été mis, lors de la démo, sur la sécurité de cette offre. Il faut rappeler que ce type de stockage est très peu couteux ! 0.02€/mois pour 1 Go (ce prix bas n'est pas une exclusivité Microsoft...)

Par défaut, aucun droits de lecture n'est disponible. Il faut bien activé et définir un type d'accès !

Enfin, le service DBaaS ou l'on peut avoir des tables en accès via API ou le SMB3 en direct sont des alternatives intéressantes, surtout le SMB si l'on est habitué du partage de fichier Microsoft.

Azure Resources Manager

La plateforme Azure dispose d'un outil plutôt intéressant. Le Ressource Manager. Il permet de gérer le cycle de vie des ressources que vous lui confiez (création, édition, suppression, ...).

Il est accessible via CLI ou via une API REST.

Cet objet particulier peut s'utiliser avec des modèles disponibles gratuirement et hébergé sur le github de Microsoft

Une fonctionnalité intéressante est le VMScale-set. Grâce à cela, vous allez pouvoir, au sein de votre gestionnaire de ressources, déclarer une entité qui va automatiquement augmenter ou réduire le nombre de machine virtuelle en fonction d'un paramètre ou d'un ensemble de paramètre. Ce groupe de VM peut par exemple, générer 1 nouvelle machine virtuelle si l'occupation du CPU de votre VM serveur web atteint 80% !

Vous pouvez régler un nombre max de VM dans le scale-set et régler l'ingrément (+1 ou +10 vm !). Pratique pour gérer les montées et descentes de charges

Démo création de VM

Nous avons eu le droit à une petite démo pour la création d'une VM sous Linux avec l'utilisation d'une extension permettant de personnaliser la VM. On est clairement dans une approche de VM jetable !

Par défaut, il n'y a pas d'accès publique. Il faut déclarer obligatoirement une règle obligatoirement d'accès au travers des différents modules RBAC disponibles.

Networking Azure, ou le réseau software defined

Très intéressante présentation sur le réseau et son implémentation au sein d'Azure.

Sachez que vous pouvez utiliser votre propre plan d'adressage IP, ce que donne lieu au BYOIP : bring your own IP.

La partie la plus intéressante repose sur le vNET qui est une isolation complète d'un réseau. Il est possible de connecter ce réseau isolé à un autre vNET ou même à un site physique. Pour ces interconnexions, plusieurs méthodes existent :

- VPN site à site. Dans ce type d'interconnexion, il est possible d'utiliser le réseau internet pour joindre les deux vNET. Une seconde option permet de simplifier la configuration (pas besoin de passerelles VPN) en mettant en place un peering entre les vNET en utilisant le réseau Azure !

- VPN Point à site

- Express route

A noter qu'il conviendra de ne pas utiliser d'adressage IP fixe sur ces machines virtuelles au sein d'un vNET car Azure dispose d'un DHCP, nommé Fabrique Azure

Revenont un peu sur Express route. Il s'agit d'une interconnexion privée par un opérateur disposant d'un raccordement direct à Azure, citons par exemple Interxion, Equinix ou certains autres opérateurs par le protocole MPLS !

Sécurité

Après le réseau, un peu de sécurité et je dois dire que ce que j'ai vu est bluffant !

Le Security Center d'Azure est impressionnant de simplicité et fourni en terme de fonctionnalités :

Le premier point de sécurisation est la possibilité de définir des UDR. Ces UDR sont des routes définis par manuellement qui permettent de rediriger le flux non pas sur la passerelle par défaut du vNET mais sur un équipement tiers. De nombreuses appliances de sécurité sont disponible ce qui permet de mettre en place une politique de sécurité qui aura l'avantage d'être maitrisée.

Ensuite on retrouve les NSG :Network Security Group qui n'est autre qu'un liste ordonnées d'ACL. Ces ACL sont positionnable sur le vnet ou sur directement sur l'interface réseau d'une VM. A noter que ce sera toujours la règle du vNET qui sera prise en compte en dernier, donc la plus prioritaire !

Autre possibilité intéressante, par contre payante, l'option just in time vm access qui va permettre de n'ouvrir un port que lors d'un accès authentifié et que pour une certaines période (2 ou 3h par exemple). Cela évite d'avoir à laisser ouvert le port SSH par exemple !

Enfin, on retrouver un analyseur protocolaire qui permet, par exemple, de détecter les injections SQL. On retrouvera la requête en question dans les outils d'Azure Security Center avec un niveau de détail assez pratique !

Voilà, un petit post rapide pour vous décrire les nouvelles informations récoltées lors de cette matinée d'Azure Days !

A+

Tony.